Ressources de cybersécurité

Apprenez à protéger vos systèmes et données les plus critiques avec ces ressources gratuites et approfondies sur la sécurité informatique et le PAM. Parcourez notre bibliothèque de webinaires, vidéos, livres blancs, études de cas et bien plus encore pour vous lancer dans la gestion des accès à privilèges, tirer le meilleur parti des solutions de Delinea et découvrir des témoignages d’entreprises comme la vôtre.

Vous cherchez quelque chose en particulier ? Rechercher :

Livre Blanc

Au-delà des gestionnaires de mots de passe

Livre Blanc

Cyber assurance - Si vous en obtenez une, soyez prêt à vous en servir

Livre Blanc

Guide de la directive NIS2: À quoi s’attendre et comment se préparer?

Rapport d’analystes

2023 KuppingerCole Leadership Compass for PAM

Livre Blanc

Passez du PAM au Extended PAM

Livre Blanc

Le secteur de la santé : une cible pour les hackers

Éude de Cas

Cybersecurity Leader

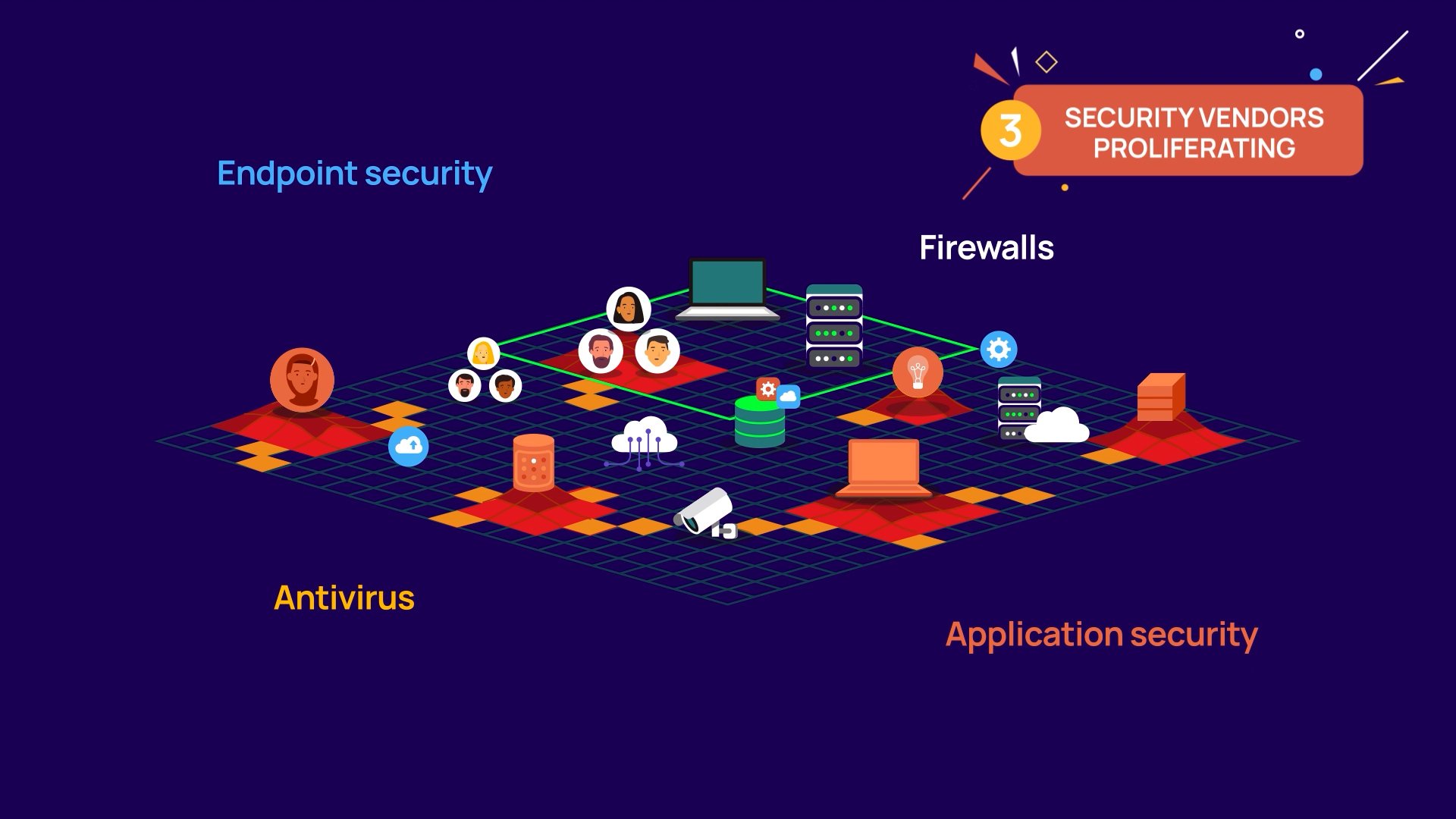

Vidéo

Privileged Access Management is Evolving to Extended PAM

Vidéo

Qu'est-ce que Extended Privileged Access Management

Vidéo

The Case for Extended Privileged Access Management

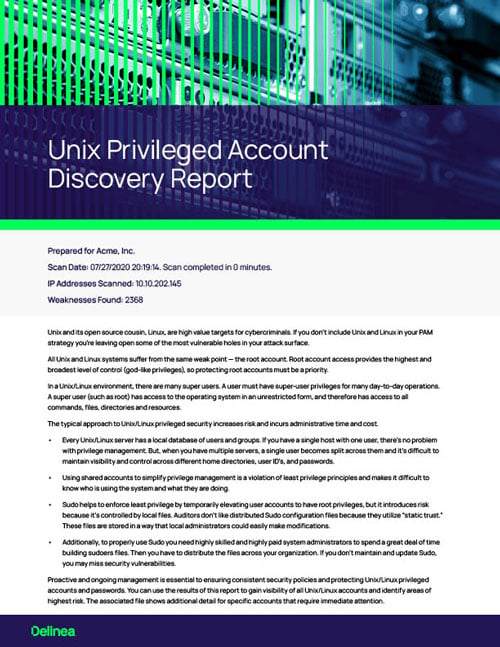

Outil gratuit

Unix Privileged Account Discovery Tool

Infographie