Ressources de cybersécurité

Apprenez à protéger vos systèmes et données les plus critiques avec ces ressources gratuites et approfondies sur la sécurité informatique et le PAM. Parcourez notre bibliothèque de webinaires, vidéos, livres blancs, études de cas et bien plus encore pour vous lancer dans la gestion des accès à privilèges, tirer le meilleur parti des solutions de Delinea et découvrir des témoignages d’entreprises comme la vôtre.

Vous cherchez quelque chose en particulier ? Rechercher :

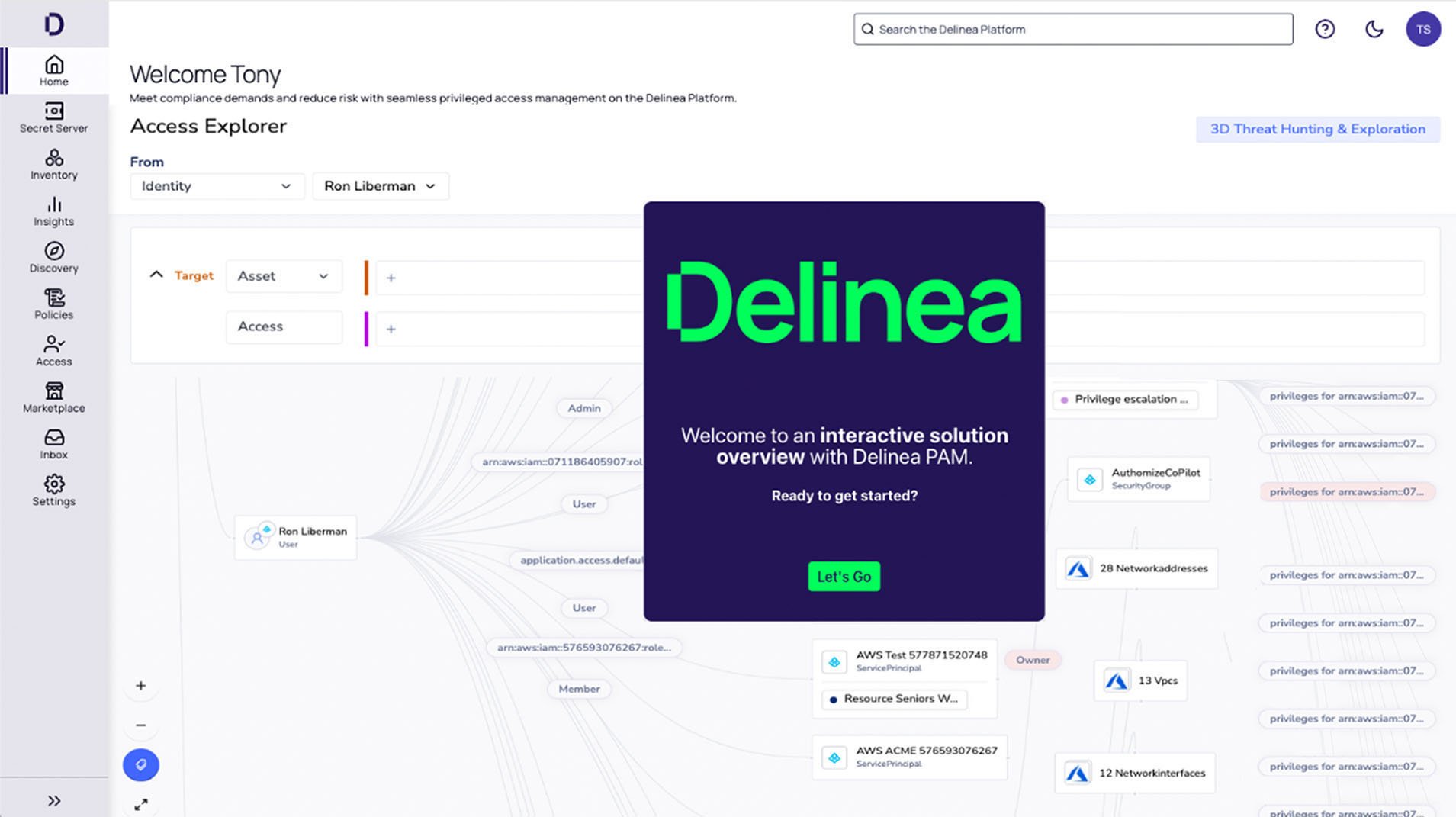

Démo

Identity Threat Protection Interactive Demos

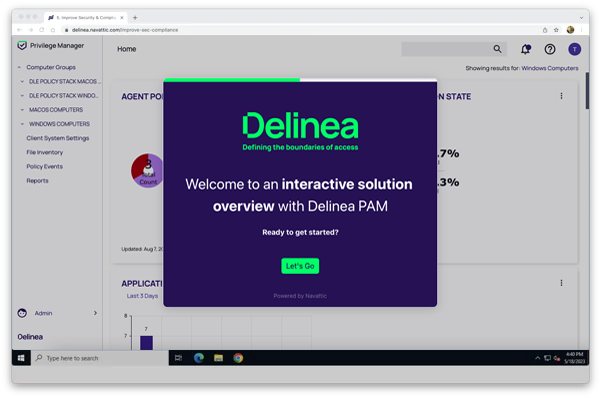

Démo

Privilege Manager Interactive Demos

Démo

Server PAM Interactive Demos

Démo

Privilege Control for Servers Interactive Demos

Démo

Secret Server Interactive Demos

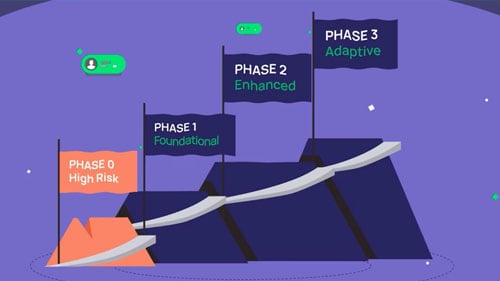

Vidéo

Le modèle de maturité PAM expliqué

Livre Blanc

Rapport d`enquête sur les mots de passe et l`authentification sans mot de passe

Livre Blanc

Rapport sur les ransomwares : Ce a quoi on peut sattendre en 2024

Livre Blanc

Dans quelle mesure vos terminaux sont‑ils sécurisés ? Le guide dun hacker éthique pour protéger vos machines Windows

Outil gratuit

Boîte à outils pour les rapports d`analyse 5 pour 5

Rapport d’analystes

Forrester Wave: Privileged Identity Management (PIM), Q4 2023

Rapport d’analystes