Ressources de cybersécurité

Apprenez à protéger vos systèmes et données les plus critiques avec ces ressources gratuites et approfondies sur la sécurité informatique et le PAM. Parcourez notre bibliothèque de webinaires, vidéos, livres blancs, études de cas et bien plus encore pour vous lancer dans la gestion des accès à privilèges, tirer le meilleur parti des solutions de Delinea et découvrir des témoignages d’entreprises comme la vôtre.

Vous cherchez quelque chose en particulier ? Rechercher :

Présentation des solutions

Secret Server + Privilege Manager

Outil gratuit

Cyber Insurance Readiness Checklist

Livre Blanc

Modèle de maturité de la gestion des accès à privilèges

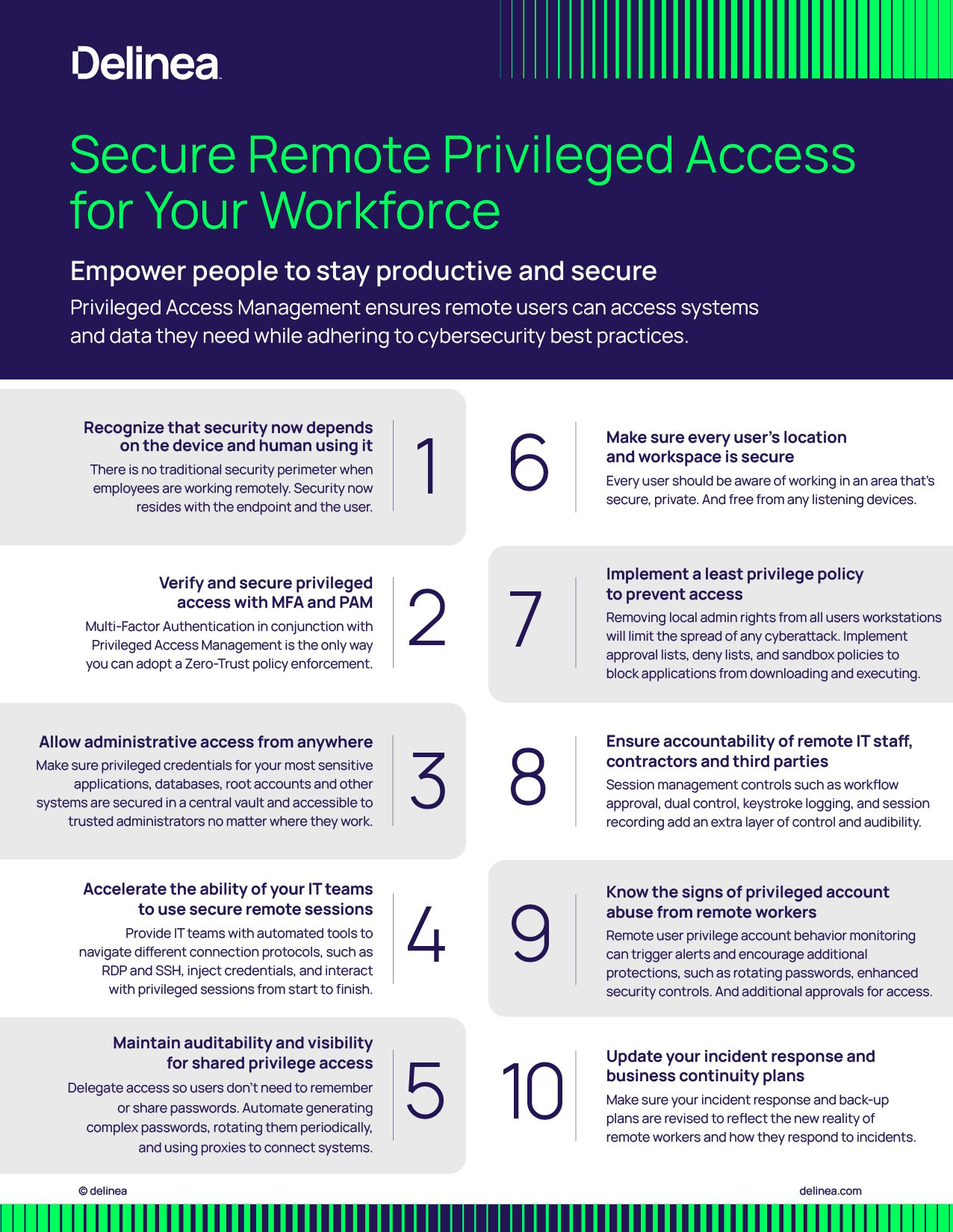

Infographie

Cybersecurity Tips for Remote Employees

Infographie

Secure Remote Privileged Access for Workforce

Présentation des solutions

Multi-Directory Brokering

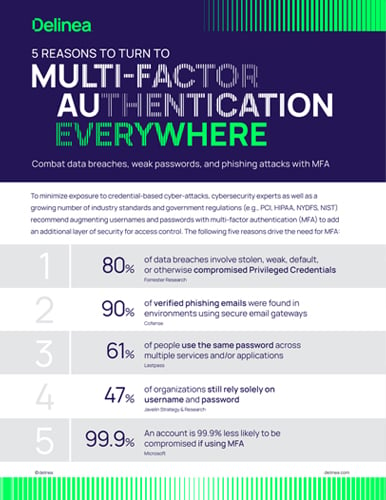

Infographie

Turn to MFA Everywhere

Présentation des solutions

Adaptive Multi-Factor Authentication for Privileged Access

Présentation des solutions

How to Apply Zero Standing Privileges

Présentation des solutions

Secret Server for Business Users

Livre Blanc

Bonnes pratiques de vérification des utilisateurs à privilèges avec la MFA partout

Infographie