Risorse per la sicurezza informatica

Imparate a proteggere i vostri sistemi e dati critici grazie a una serie di risorse gratuite e approfondite sulla sicurezza IT e sul PAM. La nostra raccolta di webinar, video, white paper, testimonianze di aziende e tanto altro ancora vi permette di approfondire il vostro percorso della gestione degli accessi privilegiati e ottenere il massimo dalle soluzioni Delinea

Stai cercando qualcosa in particolare? Cerca per:

White Paper

Rapporto di indagine su password e autenticazione senza password

White Paper

Rapporto sui risultati del sondaggio sul ransomware

White Paper

Quanto sono sicuri i tuoi endpoint? Guida per gli hacker etici alla protezione dei computer Windows

Video

Buone feste da Delinea

Strumento Gratuito

Toolkit per rapporti analitici 5 per 5

Rapporti degli analisti

Forrester Wave: Privileged Identity Management (PIM), Q4 2023

White Paper

Approfondimenti sui requisiti di sicurezza informatica rafforzati

White Paper

L’automazione del cloud è la chiave per la sicurezza informatica a prova di futuro

Infografica

L’automazione del cloud è la chiave per la sicurezza informatica a prova di futuro

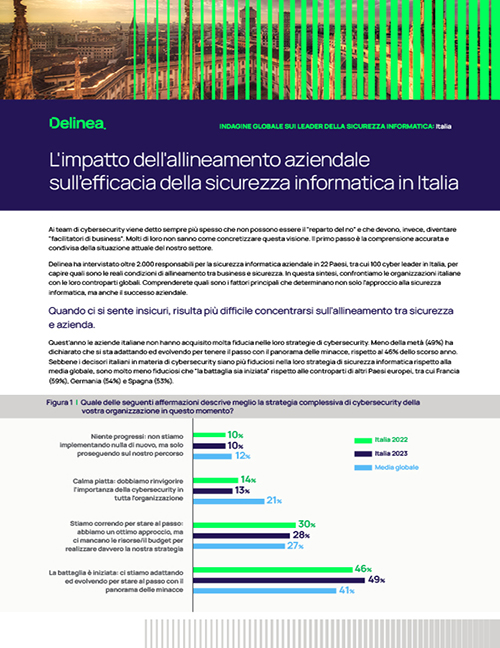

White Paper

L`impatto dell`allineamento aziendale sull`efficacia della sicurezza informatica in Italia

White Paper

I requisiti DORA nella gestione degli accessi privilegiati di Delinea

White Paper