Cybersecurity-Ressourcen

Erfahren Sie mit diesen kostenlosen, detaillierten PAM- und IT-Sicherheitsressourcen, wie Sie Ihre wichtigsten Systeme und Daten schützen können. Durchsuchen Sie unsere Bibliothek mit Webinaren, Videos, Whitepaper, Fallstudien und vielem mehr, um den Einstieg in Privileged Access Management zu erleichtern, das Beste aus den Lösungen von Delinea herauszuholen und inspirierende Erfolgsgeschichten von Unternehmen wie Ihrem zu hören.

Sie suchen nach etwas ganz Besonderem? Hier suchen:

Whitepaper

Aktueller Stand bei Ransomware 2024: Angriff antizipieren und Verteidigung stärken

Whitepaper

Wie sicher sind Ihre Endpoints? Ein Leitfaden für ethische Hacker zum Schutz von Windows-Maschinen

Whitepaper

Verständnis der Identitätsangriffskette zum Schutz Ihres Netzwerks

Whitepaper

Wie viel kostet Ihre PAM-Software wirklich?

Whitepaper

Einblicke in die erweiterten Anforderungen an die Cyberversicherung

Whitepaper

Abbildung der DORA Anforderungen auf Delinea Privileged Access Management

Whitepaper

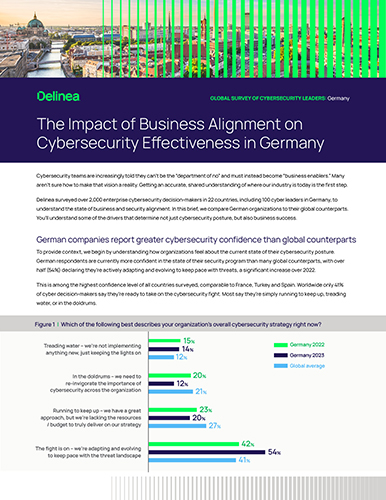

Die Auswirkung von Business Alignment auf die Effektivität der Cybersicherheit in Deutschland

Whitepaper

Die Auswirkung von Business Alignment auf die Effektivität der Cybersicherheit

Whitepaper

Beyond Password Managers

Whitepaper

Leitfaden zu NIS2: Was ist zu erwarten und wie kann man sich vorbereiten?

Whitepaper

Cyberversicherung - Wenn Sie eine abschließen, seien Sie auch bereit, sie einzusetzen

Whitepaper